Este artículo es la segunda entrega de una serie de cuatro sobre periodismo y ciberseguridad. Lee el primero aquí.

Seas periodista, activista o emprendedor, existe una buena posibilidad de que te enfrentes a un hacker o a un ciberataque por lo menos una vez durante tu carrera. A menos que ya seas un “geek” podrías sentirte perdido ante palabras y términos como "amplificación del DNS" o "fórmula de letalidad".

Pero no tienes por qué asustarte. El siguiente vocabulario te ayudará a entender cómo funcionan los ciberataques y lo que puedes hacer para prevenirlos.

Amplificación del DNS: es un tipo de ataque que usa protocolos de internet para aumentar la cantidad de tráfico que se envía a los servidores que son el objetivo. Un atacante que envía un paquete de 60 bytes puede usar la amplificación del DNS para hacer rebotar 4.000 bytes hacia la víctima, básicamente amplificándolo 70:1, lo cual permite que un ataque bot-net tenga el impacto de un ataque mucho más grande.

Bot-net: una red de computadoras que han sido infectadas con varios virus (también conocidos como “troyanos” o “malware”), que permite a los hackers tomar las funciones de las computadoras. Estos hackers (también conocidos como bot herders) usan las computadoras para cometer cibercrímenes de manera anónima.

Capas: este es un término muy técnico en el contexto de ataques de DDoS, y hace referencia a la manera en la que los hackers están atacando un sitio. En el modelo generalmente aceptado, hay siete capas en internet que van desde el alambrado físico que lleva la señal (capa 1) hasta los buscadores que usas en tu dispositivo (capa 7). Los ataques más serios de DDoS ocurren en las capas 3 o 4, que son las que están asociadas con la forma en que se comunican los servidores entre sí. Para saber más, lee en inglés: http://www.webopedia.com/quick_ref/OSI_Layers.asp

C2, C&C, o C2: comando y control, refiere a la manera en que los “bot-herders” controlan los ataques de DDoS. Si es vía computadoras en riesgo o por virus, esto ocurre usualmente por medio de un servidor hackeado. Los ataques más novedosos están a cargo de activistas que se organizan desde redes sociales, foros y programas de chateo. Normalmente identifican un objetivo, sacan mensajes para reclutar seguidores y luego usan sus cuentas en las redes sociales para decirles a todos cuándo empezar o detener el ataque.

CDN (Content Delivery Network o Red de suministro de contenido): un servicio que maneja los requerimientos de ancho de banda alta que requiere suministrar contenido a la audiencia de un sitio web, especialmente importante para sitios que ofrecen audio o video. Las CDN están hechas de muchos servidores ampliamente dispersos, lo que ofrece mejores velocidades de descarga y hace a las CDN más resistentes a ataques de DDoS.

DNS (Domain Name Server o Servidor de nombre de dominio): cuando escribes una dirección en un buscador, como https://sembramedia.org, en realidad no estás ingresando la verdadera dirección del sitio. Las computadoras no pueden leer el lenguaje humano porque se manejan por medio de números. Entonces, la dirección de SembraMedia –como la de cualquier otro sitio–, es realmente una cadena de números separados por puntos. Una DNS asocia esos números con las palabras humanas o letras que asignamos por medio de una agencia internacional conocida como ICANN (https://www.icann.org/).

IOT: Internet Of Things o Internet de cosas: un término que se refiere a la práctica creciente de crear conexiones de internet en dispositivos inteligentes –como refrigeradores, termostatos o cámaras de seguridad–, lo que les permite ser controlados remotamente. Desafortunadamente, muchos de estos nuevos dispositivos tienen una seguridad débil, haciendo relativamente fácil que sean hackeados y ser parte de un bot-net. Muchos de los ataques de DDoS más recientes se apoyan con dispositivos IOT.

Letalidad: los expertos calculan cuán malos son los ataques de DDoS con esta fórmula: No x Bw x La x Co = Le, en donde:

- No = número de nodos atacando (ej. el número de computadoras hackeadas)

- Bw = ancho de banda promedio de los nodos.

- La = la capa en la OSI (pila tecnológica) donde se establece el ataque.

- Co = la coordinación del ataque por los hackers (ej., si están todas las computadoras afectadas atacando al mismo tiempo y siguen atacando).

- Le = Letalidad del ataque.

Así, un ataque de 4.000 computadoras hackeadas, cada una con conexiones de internet de un ancho de banda de 10 Mb/s, en capa 3 (marcada como 1.0), donde el 75% de las computadoras están actuando perfectamente al unísono, se vería así:

4000 x 10,000,000 x 1 x .75 = un ataque de 30Gb/seg

Puedes ser víctima de distintos ataques de DDos, incluyendo ataques POD, Slowloris, RUDY y 'pitufo'. Es importante conocer la diferencia.

Load-Balancing o balance de cargas: una respuesta para mitigar ataques de DDoS que usa redes de servidores de “tipos buenos” para que se ayuden entre sí, cuando uno de ellos es atacado. Los administradores de sistema usan estas cargas de balance para dirigir el tráfico de los servidores sobrecargados hacia otros que tengan capacidad de sobra. Por ejemplo, “Elastic Beanstalk” de Amazon usa esto para mantener un sitio online cuando hay pico de tráfico gracias a una parte del contenido que se hizo viral. El problema: en servicios premium los sitios web son cargados por ancho de banda y mientras más los uses, más pagas. Advertencia: las facturas pueden elevarse rápidamente hasta los 10 mil dólares por MINUTO si un sitio está bajo un gran ataque.

LOIC (Low Orbit Ion Cannon o cañon de ion de órbita baja): bautizado como el arma mortal de un popular juego de video, el LOIC es un código de ataque que puede ser controlado por una persona o un pequeño grupo de personas en sus propias computadoras. El programa causa que la computadora del hacker abra hasta 256 conexiones al mismo tiempo hacia el sitio atacado y que comience a inundarlo con tráfico sin sentido. Por sí solo esto puede no ser un gran problema, pero grupos de activistas como Anonymous, con miles de miembros, han usado esta técnica para derribar objetivos muy grandes, como los sitios de Visa, PayPal y Sony.

Origin Server o Servidor original: es el servidor primario en una cadena de servidores que son el hosting de un sitio. Por ejemplo, un periódico online puede tener un servidor original primario que contiene todas las historias, fotos, videos, etc. que quiere publicar.. Ese servidor de origen distribuye entonces el contenido a una red de otros servidores, configurados de manera que si una gran cantidad de tráfico se dirige a uno, los otros pueden juntarse y asumir la carga. Ataques sofisticados de DDoS apuntan al servidor original para derribar sitios grandes y resistentes.

Origin Server o Servidor original: es el servidor primario en una cadena de servidores que son el hosting de un sitio. Por ejemplo, un periódico online puede tener un servidor original primario que contiene todas las historias, fotos, videos, etc. que quiere publicar.. Ese servidor de origen distribuye entonces el contenido a una red de otros servidores, configurados de manera que si una gran cantidad de tráfico se dirige a uno, los otros pueden juntarse y asumir la carga. Ataques sofisticados de DDoS apuntan al servidor original para derribar sitios grandes y resistentes.

Packet o paquete: un pequeño archivo de datos. Casi toda la información enviada en internet es partida en pequeños pedazos o packets, en lugar de enviarse como un archivo grande.

Ping: nombrado y modelado por un procedimiento que se usa en guerra submarina, donde se envían señales muy agudas para escuchar el eco. Los pings no son maliciosos por sí solos, sino una práctica común en comunicaciones por internet, donde una computadora envía una parte corta de datos (un packet) a una dirección IP para ver si de verdad existe una computadora que la recibe. La computadora en esa dirección responde con otra corta cantidad de datos para decir, “sí, aquí estoy”.

POD (Ping of Death o Ping de la muerte): las computadoras se comunican entre sí usando información en packets de 56 u 84 bytes a la vez. Durante un ataque de POD, los Hackers envían packets de hasta 65,535 bytes, causando que las computadoras de un servidor tengan el equivalente electrónico a un colapso nervioso.

Reclutamiento: cuántos y cuán rápido agregan los hackers nodos para los ataques de DDoS (ej. computadoras hackeadas). Dependiendo de cuán bueno es el C2 de los hackers, pueden enviar órdenes a miles de computadoras hackeadas al mismo tiempo, o bien puede tomarles horas para que todos los nodos estén online para el pico de tráfico. A menudo, el reclutamiento lento e irregular es usualmente un indicador de que un ataque de DDoS está siendo organizado por activistas usando redes sociales, que les dicen a sus seguidores “hey, inunden este sitio con tráfico para derribarlo”.

RUDY (R-U-Dead-Yet o "Todavía estás muerto"): una variante de un ataque de DDoS, donde los hackers encuentran un formulario de contacto en tu sitio y usan computadoras comprometidas para llenarlo muy lentamente. Tu servidor creerá que los atacantes son usuarios legítimos y mantendrá la conexión de datos para que llenen los formularios. Cuando haya demasiadas conexiones persistentes llenado formularios en tu servidor, éste se sobrecargará y colapsará.

Slowloris: a diferencia de otros ataques de DDoS, éste puede ser llevado a cabo por una sola computadora ejecutando un código. Como en un ataque RUDY, el ataque Slowloris abruma a los servidores abriendo conexiones y luego asegurándose de que el servidor objetivo no se desconecte.

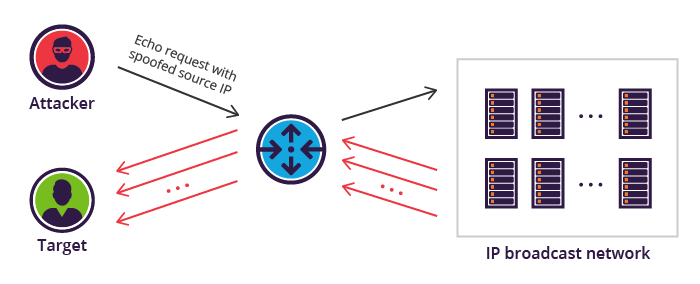

“Smurf Attack” o “ataque Pitufo”: una ingeniosa variación de ataque de DDoS, donde los atacantes borran la dirección de IP de tu sitio y envían tráfico ping a miles de computadoras. Las otras computadoras responden a ese ping enviando un reconocimiento de vuelta a la dirección IP, a tu computadora. Este ataque hace que parezca que tu computadora es "la mala", golpeando a miles de computadoras con tráfico basura.

Spoofing o simulación: fingir el origen de un ataque para que parezca que la fuente del tráfico que está golpeando tu servidor proviene de todo el mundo, cuando en realidad proviene de un grupo de computadoras (a menudo de escuelas o negocios) donde el hacker comprometió las máquinas.

UDP Flood (User Datagram Protocol) o inundación UDP (protocolo de datagrama de usuario): también conocidos como ataques de “sopa de letras”, utiliza un tipo de conexión a la web que está en general reservada para aplicaciones de chat o llamadas telefónicas VOIP, y así engañar a los servidores para que abran una conexión. El atacante usa esa conexión para inundar el servidor con packets basura. Cuando el servidor intenta reconocer el packet, se sobrecarga.

Whitelisting o poner en lista blanca: otra táctica usada para resistir un ataque de DDoS. En lugar de “poner en la lista negra” o eliminar direcciones IP que han probado ser malignas, whitelisting ayuda a tu servidor a identificar el tráfico para direcciones IP confiables. Esto se parece a la muy común práctica de poner los emails de personas confiables en una lista para que no terminen en tu carpeta de spam.

Imágenes con licencia Creative Commons en Wikimedia, vía Singtel, Arielinson e Imperva Incapsula.