Esta é a segunda parte de uma série sobre segurança cibernética e jornalismo. Veja a primeira parte aqui.

Se você é jornalista, ativista ou empreendedor de mídia, há uma boa chance de sofrer um ataque cibernético pelo menos uma vez na sua carreira. Aqui está o vocabulário fundamental que precisará saber ao lidar com esses ataques.

Amplificação de DNS: É um tipo de ataque que usa protocolos de internet para aumentar a quantidade de tráfego que é enviado aos servidores. Um atacante que envia um pacote de 60 bytes pode usar amplificação de DNS para rebater 4.000 bytes para a vítima, amplificando-o basicamente em 70:1, o que permite que um ataque de bot-net tenha o impacto de um ataque muito maior.

Bot-net: Uma rede de computadores que foram infectados com vírus (também conhecidos como "trojans" ou "malwares") que permitem ao hacker assumir as funções do computador. Os hackers (às vezes conhecidos como "bot-herders") usam os computadores desta rede para cometer crimes anonimamente.

Camadas: Este é um termo altamente técnico que se refere a como os hackers estão atacando um site. No modelo geralmente aceito, existem sete camadas para a internet que vão desde a fiação física real que transporta os sinais (Camada 1) para o navegador que é executado em seu dispositivo (Camada 7). Os ataques DDoS mais sérios ocorrem na camada 3 ou 4, que estão associadas ao modo como os servidores falam um com o outro. Para mais informações, visite http://www.webopedia.com/quick_ref/OSI_Layers.asp (em inglês).

C2, também C&C ou C2: Comando e Controle. Como os bot-herders controlam o ataque DDoS. Se os computadores e os vírus estão comprometidos, isso geralmente ocorre através de um servidor hackeado. Os ataques mais recentes realizados por ativistas são organizados por meio de mídias sociais, fóruns ou programas de bate-papo. Normalmente, os ativistas identificam um alvo, colocam mensagens para recrutar seguidores e, em seguida, usam suas contas de redes sociais para dizer a todos quando iniciar ou parar o ataque.

CDN (Content Delivery Network ou Rede de Fornecimento de Donteúdo): Um serviço que lida com os requisitos de banda larga de entregar conteúdo para a audiência de um site, especialmente importante para sites que oferecem vídeo ou áudio. Os CDNs são constituídos por muitos servidores que estão amplamente dispersos, o que ajuda a melhorar as velocidades de download e torna os CDNs mais resistentes aos ataques DDoS.

DNS (Domain Name Server ou Servidor de Nome de Domínio): Quando você digita um endereço da web - como http://sembramedia.org - em um navegador da web, você está realmente digitando o endereço real do site. Os computadores não sabem ler a linguagem humana; eles lidam com números. Assim, o endereço atual do site SembraMedia.org, como qualquer outro site, é realmente uma série de números separados por pontos. O DNS associa esses números com as palavras ou letras humanas que atribuímos através da agência internacional conhecida como ICANN (https://www.icann.org/).

IOT (Internet Of Things ou Internet das Coisas): Um termo que se refere à crescente prática de construir conexões de internet em dispositivos "inteligentes", como refrigeradores, termostatos, câmeras de segurança, etc., que permitem que sejam controlados remotamente. Infelizmente, muitos desses novos dispositivos têm segurança fraca, tornando relativamente fácil para serem hackeados e usados como parte de um bot-net. Muitos dos maiores e mais recentes ataques DDoS usaram dispositivos IOT.

Letalidade: Especialistas calculam a gravidade dos ataques DDoS com esta fórmula: No x Bw x La x Co = Le, onde:

- No = o número de nodes (nós) atacando (ou seja, número de computadores hackeados)

- Bw = largura de banda média dos nodes

- La = camada na OSI (na pilha de tecnologia) onde o ataque está sendo realizado

- Co = coordenação do ataque pelos hackers (ou seja, todos eles são infectados atacando ao mesmo tempo, e continuam atacando)

- Le = letalidade do ataque

Assim, um ataque de 4.000 computadores hackeados, cada um com conexões de internet de banda larga de 10Mb/s, na camada 3 (marcado como 1.0), onde 75 por cento dos computadores estão atuando perfeitamente em uníssono, seria assim:

4000 x 10,000,000 x 1 x .75 = um ataque de 30Gb/seg.

Alguns dos diferentes ataques DDoS que você pode enfrentar incluem ataques de ping-da-morte (POD), ataques de Slowloris, ataques RUDY e ataques smurf. É importante conhecer a diferença.

Load-Balancing (Balanceamento de Cargas): Uma resposta atenuante a um ataque DDoS que usa redes de servidores "legais" para tentar ajudar uns aos outros quando um deles é atacado. Os administradores do sistema usam balanceamento de carga para encaminhar o tráfego de servidores sobrecarregados para aqueles que possuem capacidade livre. Por exemplo, o "Elastic Beanstalk" da Amazon usa balanceamento de carga para manter um site online quando o tráfego aumenta graças a um conteúdo viral. O problema: nos serviços premium, os sites são cobrados pela largura da banda, e quanto mais você usa, mais paga. Atenção: a conta pode atingir rapidamente US$10.000 + por MINUTO se um site sofrer um grande ataque.)

LOIC (Low Orbit Ion Cannon ou Canhão de Íon de Órbita Baixa): O LOIC é um script de ataque que pode ser executado por uma pessoa ou um pequeno grupo de pessoas em seus próprios computadores. O programa faz com que o computador do hacker abra até 256 conexões ao mesmo tempo para o site segmentado e, em seguida, comece a inundá-lo com tráfego sem sentido. Por si só, não é nada de mais, mas grupos ativistas como Anonymous, que tem milhares de membros, usaram essa técnica para derrubar alvos muito grandes, como Visa, PayPal e Sony.

Origin Server ou Servidor Original: O servidor principal em uma cadeia de servidores que hospeda um site. Por exemplo, um jornal online pode ter um servidor de origem principal que contenha todas as matérias, fotos, vídeos, etc., que deseja publicar. Esse servidor original distribui esse conteúdo para uma rede de outros servidores, configurado para que, se um monte de tráfego for direcionado a um, os outros podem intervir e começar a assumir a carga. Os ataques sofisticados de DDoS visam o servidor original para derrubar sites grandes e resilientes.

Origin Server ou Servidor Original: O servidor principal em uma cadeia de servidores que hospeda um site. Por exemplo, um jornal online pode ter um servidor de origem principal que contenha todas as matérias, fotos, vídeos, etc., que deseja publicar. Esse servidor original distribui esse conteúdo para uma rede de outros servidores, configurado para que, se um monte de tráfego for direcionado a um, os outros podem intervir e começar a assumir a carga. Os ataques sofisticados de DDoS visam o servidor original para derrubar sites grandes e resilientes.

Packet (Pacote): Um pequeno arquivo de dados. A maioria das informações enviadas através da internet é separada nessas pequenas partes, ou arquivos de pacotes, em vez de serem enviadas como um arquivo grande.

Ping: Nome de um procedimento usado em submarinos, nos quais os operadores de sonar enviam um som agudo e ouvem o eco. Pings não são maliciosos em si mesmos; eles são, na verdade, uma característica comum das comunicações na internet, em que um computador envia uma breve explosão de dados (um pacote) em um endereço IP para ver se há realmente um computador lá para recebê-lo. O computador naquele endereço responde com um curto ping de dados para dizer: "sim, estou aqui".

POD (Ping of Death ou Ping da Morte): Os computadores conversam entre si usando informações em pacotes de 56 ou 84 bytes de cada vez. Durante um ataque POD, os hackers enviam pacotes de até 65.535 bytes, fazendo com que o computador ou servidor que recebe esse pacote tenha o equivalente eletrônico de um colapso nervoso.

Recrutamento: Quantos e com que rapidez hackers podem adicionar nodos (ou seja, computadores pirateados) para um ataque DDoS. Dependendo de quão bom o C2 dos hackers, eles podem emitir ordens para milhares de computadores hackeados todos ao mesmo tempo - ou podem levar horas para que todos os nodos entrem online para o tráfego máximo. O recrutamento lento e irregular é muitas vezes um indicador de que um ataque DDoS está sendo organizado através de mídias sociais, com ativistas dizendo aos seus seguidores: "Ei, inunde este site com o trânsito e o derrube."

RUDY (R-U-Dead-Yet ou Já Morreu): Uma variante do ataque DDoS onde os hackers encontram um formulário de contato em seu site e depois usam seus computadores comprometidos para preenchê-lo muito devagar. Seu servidor pensará que os invasores são usuários legítimos e mantêm uma conexão de dados para que possam preencher o formulário. Quando há muitas conexões de dados persistentes preenchendo formulários em seu servidor, ele fica sobrecarregado e falha.

Slowloris: Ao contrário de alguns outros ataques DDoS, este pode ser realizado por um único computador executando um script. Como um ataque RUDY, o Slowloris sobrecarrega os servidores abrindo as conexões e, em seguida, fazendo apenas o suficiente para garantir que o servidor segmentado não se desconecte.

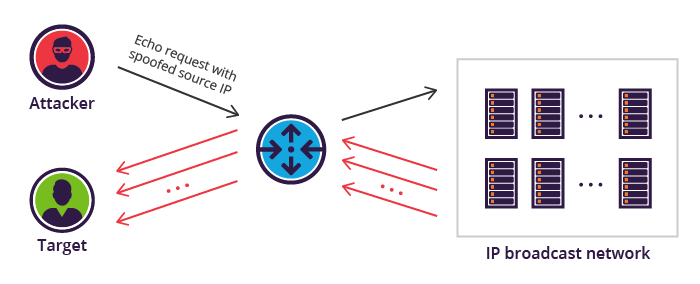

Smurf Attack (ou Ataque Smurf): Uma variação engenhosa do ataque DDoS comum, onde os atacantes falsificam o endereço IP do seu site e, em seguida, enviam o tráfego ping para milhares de computadores (veja a imagem acima). Os outros computadores respondem a este ping enviando uma confirmação para o endereço IP: seu computador. O Ataque Smurf faz parecer que seu computador é o cara ruim, atingindo milhares de outros computadores com tráfego de lixo.

Spoofing (Simulação): Fingir a origem de um ataque, de modo que parece que a fonte do tráfego atingindo seu servidor vem de todo o mundo, quando na verdade é apenas proveniente de um grupo de computadores (muitas vezes em uma escola ou empresa) onde o hacker comprometeu as máquinas.

UDP Flood (User Datagram Protocol ou Inundação de Protocolo de Datagrama de Usuário): Também conhecidos como ataques de "sopa de alfabeto", estes usam um tipo de conexão web geralmente reservado para aplicativos de chat ou chamadas de telefone VOIP, para enganar os servidores para abrir uma conexão. O atacante então usa essa conexão para inundar o servidor com pacotes de lixo eletrônico. Quando o servidor tenta entender o pacote, ele fica sobrecarregado.

Whitelisting (Colocar na Lista Branca): Outra tática usada para gerenciar ataques DDoS. Em vez de por na "lista negra" ou proibir endereços IP que provam ser maliciosos, "whitelisting" ajuda seu servidor a identificar o tráfego de endereços IP confiáveis. Isso é semelhante à prática comum de criar listas de e-mails de pessoas ou empresas que você gosta, para que não sejam enviados a sua pasta de spam.

Imagem principal e secundária sob licença CC Wikimedia, via Singtel, Arielinson, e Imperva Incapsula