Расследование Bellingcat и нескольких медиа об отравителях российского политика Алексея Навального стало не только одной из главных новостей 2020 года. Оно стало рубежным в истории российской и, пожалуй, мировой расследовательской журналистики. Почему я так считаю? Все дело в том, как были получены данные, которые помогли назвать имена отравителей.

В первую неделю после выхода расследования в соцсетях развернулись споры о том, кто предоставил эти данные Bellingcat, и одна из самых распространенных точек зрения – "их предоставили западные спецслужбы". Однако в России персональные данные настолько уязвимы и доступны, что сделать подобное расследование было совсем несложно.

Предыстория: российские журналисты и украденные базы данных

Прежде чем рассказать, как было сделано расследование об отравлении Навального, нужно раскрыть "секрет Полишинеля" российской журналистики. Расследователи из России часто пользуются всевозможными базами данных, которые утекают из государственных ведомств и частных компаний.

Эти базы, может, хорошо защищают от внешних угроз в виде кибератак, но точно недостаточно – от нерадивых сотрудников. Так, в первом полугодии 2020 года более 90% компаний столкнулись с утечками данных, причем более чем в половине случаев речь шла о сознательных действиях рядовых работников, которые решили таким образом немного подзаработать.

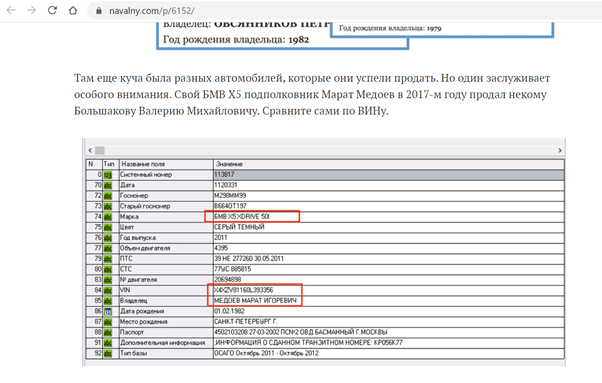

Использовали утекшие базы, например, расследователи из ФБК Алексея Навального. Вот пример из их расследования про чекиста Михаила Медоева, который назывался одним из возможных заказчиков уголовного преследования журналиста "Медузы" Ивана Голунова.

Если пока оставить в стороне юридические и этические аспекты, то для журналиста эти базы имеют один существенный недостаток: они содержат устаревшую информацию, которая становится все менее актуальной с каждым днем. Плюс некоторые базы давно не утекали в сеть: например, последние доступные базы с поездками граждан на самолетах и поездах, по моим данным, относятся к середине нулевых.

Но есть так называемый "рынок пробива", информация с которого и легла в основу расследования Bellingcat.

"Рынок пробива": найдется все

"Рынок пробива" появился в глубине даркнета как минимум в 2016 году, но расцвел в 2018-2020-х. Что он собой представляет? Это форум, который давно блокируется Роскомнадзором, но доступен через VPN или браузер Tor, позволяющий сохранять анонимность в сети. Самое главное – в отличие от утекших баз, речь идет об информации, актуальной на момент пробива.

Исполнители, как показывают немногочисленные приговоры судов, – это рядовые сотрудники из провинции, желающие таким образом немного подзаработать. Их социальный портрет я составил в расследовании, которое сделал для Русской службы Би-би-си весной 2019 года. Из журналистов-расследователей, по моему наблюдению, информацию с рынка пробива использовали лишь единицы. Масштабно там стал закупаться только Bellingcat.

Первый раз информация с рынка мелькнула в расследованиях Bellingcat, посвященных отравителям Сергея Скрипаля и его дочери в Солсбери. Одним из доказательств того, что настоящие фамилии Петрова и Боширова – Чепига и Мишкин, были их анкеты из системы Роспаспорт. В Роспаспорте хранятся сведения обо всех ранее выданных паспортах, включая анкеты на их получение и фотографии. Bellingcat сравнил паспорта Петрова и Боширова с паспортами Мишкина и Чепиги и доказал, что это одни и те же люди.

Когда я делал расследование про "рынок пробива", я спросил ребят из Bellingcat, покупали ли они информацию Роспаспорта. Тогда они мне сказали, что справки из системы им дал "источник". Спустя полтора года, в октябре 2020-го, у них вышло масштабное расследование, посвященное тому, что Россия до сих пор может производить химическое оружие. В его основу легли данные биллингов телефонов, которыми пользовались сотрудники ГРУ. Отвечая на популярный вопрос, где Bellingcat взял такую информацию, один из представителей команды, Арик Толер, сослался в Twitter на мое расследование.

Еще спустя два месяца Bellingcat в лице Христо Грозева подготовил расследование об отравлении Алексея Навального, которое сопровождал целый дисклеймер о способе получения данных. Там открыто и подробно рассказывается, как Bellingcat покупала данные на "пробиве". По оценке издания The Bell, стоимость расследования с учетом нынешних расценок начинается от 1 млн рублей ($13,5 тысяч). Я полагаю, что это и правда только минимальная планка: с учетом того, что этого расследования не было бы без предыдущего, посвященного химическому оружию и ГРУ, за имена отравителей политика пришлось заплатить от 3 до 5 млн рублей ($40 – $67 тысяч долларов).

Что все это значит для журналистики?

Расследование Bellingcat про отравление Навального теперь навсегда в истории мировой журналистики – вместе, например, с расследованием про "Уотергейт". Христо Грозеву удалось найти возможных отравителей, находясь в тысячах километрах от России и не имея никаких источников внутри ФСБ. Такое, конечно, оказалось возможно только благодаря наличию "рынка пробива".

Однако с точки зрения традиционной журналистики к нему есть вопросы.

Во-первых, юридическая составляющая: покупка персональных данных – уголовное преступление. Для этого есть целая статья 137 в Уголовном кодексе, согласно которой "незаконное собирание или распространение сведений о частной жизни лица [...] без его согласия либо распространение этих сведений в [...] средствах массовой информации" наказывается либо штрафом, либо исправительными работами, либо даже тюремным сроком.

Впрочем, я не встречал ни одного судебного акта, когда за покупку данных на "рынке пробива" наказывали бы заказчика. Следствие даже не добирается до анонимных посредников, ограничиваясь только исполнителями, вычислить которых можно в два клика, посмотрев, кто выкачивал из системы конкретную информацию.

Во-вторых, этическая составляющая: покупая данные, журналист нарушает закон. Те, кто так делает, оправдывают эту практику общественным интересом: сама информация важнее способа ее получения.

Я не буду углубляться в этот спор: мне видится, что каждый журналист решает его сам для себя, единого подхода тут нет. В мае 2019 года на конференции журналистов-расследователей "Маяк" в Риге, которую проводила "Медуза", на эту тему был полуторачасовой спор, который закончился ничем: противники "пробива" говорили, что это не журналистика, сторонники заявляли, что в борьбе с коррупционерами все средства хороши.

В-третьих, финансовая составляющая. Только крупные медиа могут позволить себе выложить не менее миллиона рублей (более $13 тысяч) на расследование с негарантированным результатом. Если они, конечно, вообще пойдут на такое, с учетом юридических и этических ограничений. В таких условиях больше конкурентных преимуществ у "новых медиа" вроде Bellingcat или команды расследователей из ФБК – по крайней мере, до тех пор, пока "рынок пробива" работает. А он, по моим наблюдениям, вполне успешно функционирует.

В 1970-е расследования журналистов The Washington Post доказали причастность высшего руководства США к прослушке своих политических конкурентов. Спустя 50 лет расследование, которое содержит убедительные доказательства причастности политического руководства России к отравлению лидера оппозиции, делают уже не профессиональные журналисты, работающие в традиционном медиа. Его подготовила неформальная расследовательская группа Bellingcat, которая не связана ни с каким традиционным СМИ и получает информацию не от источников, а просто покупает ее в даркнете. Именно поэтому я считаю это расследование рубежным не только для российской, но и мировой журналистики.

Примечание редакции: при редактировании статья была сокращена.

Об авторе. Андрей Захаров — журналист-расследователь, работал в "Фонтанке.ру", журнале РБК, Русской службе Би-би-си, "Проекте". Специализируется, в числе прочего, на киберрасследованиях – например, о российской "фабрике троллей", "рынке пробива" и системе слежки за гражданами в Москве.

Верхняя фотография — скриншот видео Алексея Навального.